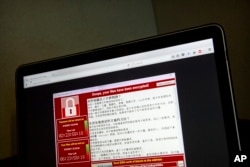

Kompanija je otkrila – barem do sada – da je pristup javno dostupnim velikim jezičkim modelima (LLM) učinio cyber napadače efikasnijim, ali nije značajno promijenio vrstu napada koje obično izvode.

LLM su modeli AI koji su obučeni, koristeći ogromne količine prethodno generiranog sadržaja, da identifikuju obrasce u ljudskim jezicima. Između ostalog, to ih čini vještim u proizvodnji visokofunkcionalnih kompjuterskih programa bez grešaka.

“Umjesto da omogući ometajuću promjenu, generativna AI omogućava akterima prijetnji da se kreću brže i sa većom količinom”, navodi se u izvještaju.

Generativna AI je ponudila neke prednosti za nisko kvalifikovane i visoko kvalifikovane hakere, navodi se u izveštaju.

„Međutim, malo je vjerovatno da će trenutni LLM sami po sebi omogućiti prodorne sposobnosti akterima prijetnji. Primećujemo da je AI krajolik u stalnom toku, sa novim AI modelima i agentskim sistemima koji se pojavljuju svakodnevno. Kako se ova evolucija odvija, Google Threat Intelligence Group predviđa da će se krajolik prijetnji razvijati u korak kako akteri prijetnji usvajaju nove AI tehnologije u svojim operacijama.”

Čini se da se Googleovi nalazi slažu s prethodnim istraživanjem koje su objavili drugi veliki američki AI igrači OpenAI i Microsoft, koji su otkrili sličan neuspjeh u postizanju novih ofanzivnih strategija za cyber napade korištenjem javnih generativnih AI modela.

U izvještaju je pojašnjeno da Google radi na ometanju aktivnosti aktera prijetnji kada ih identificira.

Igra nepromijenjena

"AI, do sada, nije promijenila igru za ofanzivne aktere", rekao je za Glas Amerike Adam Segal, direktor Programa politike digitalnog i kibernetičkog prostora u Vijeću za međunarodne odnose. “To ubrzava neke stvari. Stranim akterima daje bolju mogućnost da kreiraju phishing e-poruke i pronađu neki kod. Ali da li je to dramatično promijenilo igru? Ne.”

Nejasno je da li bi se to moglo promijeniti u budućnosti, rekao je Segal. Takođe nije jasno da li će dalji razvoj AI tehnologije vjerovatnije koristiti ljudima koji grade odbranu od cyber napada ili akterima prijetnji koji ih pokušavaju pobijediti.

“Istorijski gledano, odbrana je teška, a tehnologija nije riješila taj problem,” rekao je Segal. “Sumnjam da ni AI to neće učiniti. Ali još ne znamo.”

Caleb Withers, istraživač-saradnik u Centru za novu američku sigurnost, složio se da će vjerovatno doći do svojevrsne trke u naoružanju, kako se ofanzivne i defanzivne aplikacije generativne AI evoluiraju u cyber sigurnosti. Međutim, vjerovatno je da će u velikoj mjeri izbalansirati jedni druge, rekao je.

“Zadana pretpostavka bi trebala biti da u nedostatku određenih trendova koje još nismo vidjeli, ovi alati bi trebali biti otprilike podjednako korisni braniocima koliko i prestupnicima,” rekao je on. “Sve što povećava produktivnost, općenito, jednako se primjenjuje, čak i kada je riječ o stvarima kao što je otkrivanje ranjivosti. Ako napadač može upotrijebiti nešto da pronađe ranjivost u softveru, onda je i alat koristan braniocu da ih pokuša sam pronaći i zakrpiti.”

Kategorije prijetnji

Izvještaj raščlanjuje vrste prijetnji koje je uočio koristeći Gemini u dvije osnovne kategorije.

Akteri napredne trajne prijetnje (APT) odnose se na "hakersku aktivnost koju podržava vlada, uključujući cyber špijunažu i destruktivne napade na računarsku mrežu". Nasuprot tome, prijetnje informacijskim operacijama (IO) „pokušavaju utjecati na online publiku na obmanjujući, koordiniran način. Primjeri uključuju sock puppet accounts [lažni profili koji skrivaju identitet korisnika] i comment brigading [organizirani internetski napadi usmjereni na promjenu percepcije popularnosti na internetu].“

U izvještaju je utvrđeno da su hakeri iz Irana bili najveći korisnici Geminija u obje kategorije prijetnji. APT akteri prijetnji iz Irana koristili su uslugu za širok spektar zadataka, uključujući prikupljanje informacija o pojedincima i organizacijama, istraživanje ciljeva i njihovih ranjivosti, prevođenje jezika i kreiranje sadržaja za buduće online kampanje.

Google je pratio više od 20 APT aktera koje podržava kineska vlada koristeći Gemini "kako bi omogućio izviđanje ciljeva, za pisanje i razvoj, da bi zatražio prijevod i objašnjenje tehničkih koncepata i pokušao omogućiti dublji pristup mreži nakon početnog proboja."

APT-i koje podržava sjevernokorejska država koristili su Gemini za mnoge od istih zadataka kao Iran i Kina, ali se također činilo da pokušavaju iskoristiti uslugu u svojim naporima da smjeste "tajne IT radnike" u zapadne kompanije kako bi olakšali krađu intelektualnog vlasništva.

Informacijske operacije

Iran je također bio najveći korisnik Geminija kada su u pitanju prijetnje informacijskim operacijama, čineći 75% otkrivene upotrebe, izvijestio je Google. Hakeri iz Irana koristili su uslugu da kreiraju i manipulišu sadržajem koji ima za cilj da utiče na javno mnijenje i da taj sadržaj prilagode različitoj publici.

Kineski IO akteri prvenstveno su koristili uslugu u istraživačke svrhe, razmatrajući pitanja „od strateškog interesa za kinesku vladu“.

Za razliku od APT sektora, gdje je njihovo prisustvo bilo minimalno, ruski hakeri su bili češći kada je u pitanju korištenje Geminija vezano za IO, koristeći ga ne samo za kreiranje sadržaja već i za prikupljanje informacija o tome kako kreirati i koristiti online AI chat botove.

Poziv za saradnju

Također u srijedu, Kent Walker, predsjednik globalnih poslova za Google i njegovu matičnu kompaniju, Alphabet, iskoristio je objavu na blogu kompanije kako bi primijetio potencijalne opasnosti koje predstavljaju akteriprijetnji koji koriste sve sofisticiranije AI modele, te pozvao industriju i saveznu vladu “da radimo zajedno na podršci našoj nacionalnoj i ekonomskoj sigurnosti.”

“Amerika drži vodstvo u trci AI – ali naša prednost možda neće potrajati”, napisao je Walker.

Walker tvrdi da SAD treba da zadrže svoju usku prednost u razvoju tehnologije koja se koristi za izgradnju najnaprednijih alata za vještačku inteligenciju. Osim toga, rekao je, vlada mora pojednostaviti pravila nabavke kako bi "omogućila usvajanje AI oblaka i drugih tehnologija koje mijenjaju igru" od strane američkih vojnih i obavještajnih agencija, te da uspostavi javno-privatna partnerstva za cyber odbranu.